La empresa pública Corporación Nacional de Telecomunicaciones (CNT) vive una compleja situación por un ataque cibernético. El pasado jueves 22 de julio de 2021, la ministra de Telecomunicaciones, Vianna Maino, confirmó que se trata de un ataque de un virus informático de la familia RansomEXX.

“Este tipo de amenazas pueden atacar diversas instancias: el lugar físico, la red o las bases de datos”, indicó la Ministra y precisó que, en el caso de CNT, “afectó únicamente a los sistemas informáticos”.

Así, el funcionamiento de áreas como facturación, activaciones y recargas se alteró.

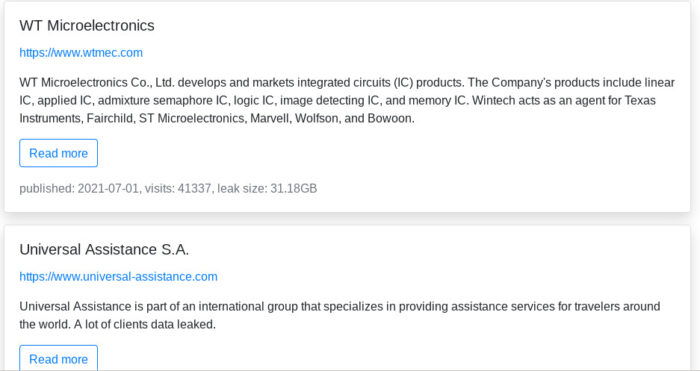

Una lista de entidades de alto perfil

EL COMERCIO accedió, a través de un sistema encriptado y amnésico, a la dirección que está en la ‘deep web’. Allí hay ‘links’ a varios ataques llevados a cabo con el mismo código.

Captura de pantalla del index del sitio en la ‘deep web’.

Captura de pantalla del index del sitio en la ‘deep web’.

Entre las instituciones atacadas anteriormente están el Ayuntamiento de Castelló, en España; la fabricante japonesa de equipos de impresión Konica Minolta; Pertamina EP, una firma pública de petróleo de Indonesia; Ultrapar Participações S.A., una empresa brasileña de transporte de combustible; el Departamento de Transporte de Texas, en Estados Unidos; Embraer S.A., un conglomerado aeroespacial brasileño; entre otros.

Otros ataques hechos con el mismo malware.

Otros ataques hechos con el mismo malware.

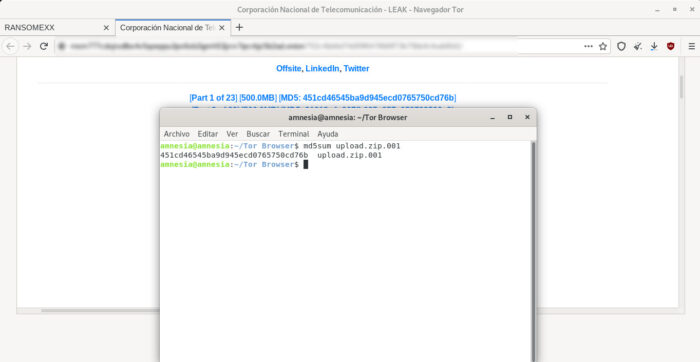

Al ingresar en el link de CNT, hay 23 enlaces con información supuestamente sustraída. Pero Maino dijo ayer que no hay evidencia de que la información sensible haya sido afectada o sustraída.

Captura de pantalla con los links disponibles en el sitio .onion.

Captura de pantalla con los links disponibles en el sitio .onion.

Cada uno de los links contiene 500 megabytes. En total suman alrededor de 11,23 gigabytes. Según dijo el grupo de ciberdelincuentes inicialmente, habrían podido descargar 190 gigabytes en archivos internos de la compañía de telecomunicaciones.

EL COMERCIO descargó algunos de estos archivos compilados en 23 archivos .zip a un almacenamiento seguro. Antes de comenzar, través del hash MD5, este Diario verificó que los archivos coincidieran con el hash proporcionado.

MD5 es un algoritmo de reducción criptográfico que se suele utilizar para verificación de descargas. Cuando una parte mínima de cualquier archivo es modificada, el valor del MD5 cambia. Es así que si un archivo descargado coincide con el hash proporcionado, significa que no ha sufrido alteraciones.

Captura del hash MD5 en la terminal UNIX.

Captura del hash MD5 en la terminal UNIX.

Soluciones temporales para clientes

Por la pronta respuesta de la entidad estatal, también se pudo mantener la operación de los servicios ofrecidos (telefonía fija, móvil e Internet).

Maino admitió que existe lentitud en “las interconexiones” con otras entidades, como el Registro Civil. “Esto se ha dado por el refuerzo de la seguridad”, dijo la funcionaria.

Para el experto en seguridad cibernética, Fabricio Zules, los trabajos de protección de datos y control del hackeo pueden tomar unas semanas.

Por lo pronto, la Ministra afirmó que servicios al usuario como recargos y pagos por bancos están operativos al 100%, con excepción de las atenciones en las agencias de CNT “por protocolos de seguridad”. Además, a los clientes que no han podido cancelar sus valores pendientes no se les cortará el servicio ni se aplicarán valores adicionales por mora o multas.

Las líneas prepago que han realizado recargas en los últimos meses recibirán un bono de 1 GB de Internet, sin costo adicional, que se activará automáticamente y será comunicado en los próximos días, dijo la empresa pública.

Anatomía de un ransomwre

El ransomware es una forma de extorsión en la cual el atacante encripta la información almacenada en el sistema vulnerado, con una llave de desencriptación a la que solo tiene acceso el ciberdelincuente. Para entregar la llave, el atacante pide un rescate.

Un ransomware tiene dos principales características:

- Al penetrar en un sistema busca expandirse.

- Inmediatamente empezará a encriptar los datos dentro.

Un análisis de Cybereason al malware usado por RansomEXX identificó que esta familia de ransomware está en uso desde 2018. Aunque, en un principio, RansomEXX usaba vulnerabilidades en Windows, desde mediados de 2020 se empezó a registrar una variante para Linux. Este último fue identificado por Kaspersky Lab.

A este tipo de ataques, los analistas de seguridad lo llaman ‘big-game hunter’ o ransomware operado por humanos. Son grupos que buscan a grandes organizaciones para cobrar grandes recompensas, a sabiendas de que existen compañías o agencias gubernamentales que no pueden permitirse el costo de estar inactivas mientras sus sistemas se recuperan.

En el caso de CNT, el ataque externo ocurrió el pasado 14 de julio. Ese mismo día la empresa recibió una solicitud de rescate, detalló la Ministra. “Posterior a ella (a la solicitud), CNT no ha recibido ninguna petición de rescate (…). No se ha secuestrado información, no se ha hablado de dinero. No hay ningún tipo de negociación en curso”, dijo.

Para la funcionaria, los fines no serían económicos y dijo que la Fiscalía debe investigar las verdaderas motivaciones.

Al ser las criptomonedas un método de cambio anónimo, suele ser el medio de pago con el cual los atacantes piden rescates. El mecanismo se ha hecho tan común que, incluso, Estados Unidos decidió a inicios de junio dar a los ataques de ransomware una prioridad similar a la de actividades terroristas, para así tener más recursos al combatir posibles amenazas.

Esta nueva calificación para los hackeos ransomware se dio luego de un importante ataque a un oleoducto estadounidense, el cual dejó sin abastecimiento de combustible a una gran parte de la costa sudeste del país por varios días. Según Chainalysis, en el 2020 el valor de criptomonedas recibidas por direcciones de ransomware ascendió a USD 406 millones.